被入侵的云端

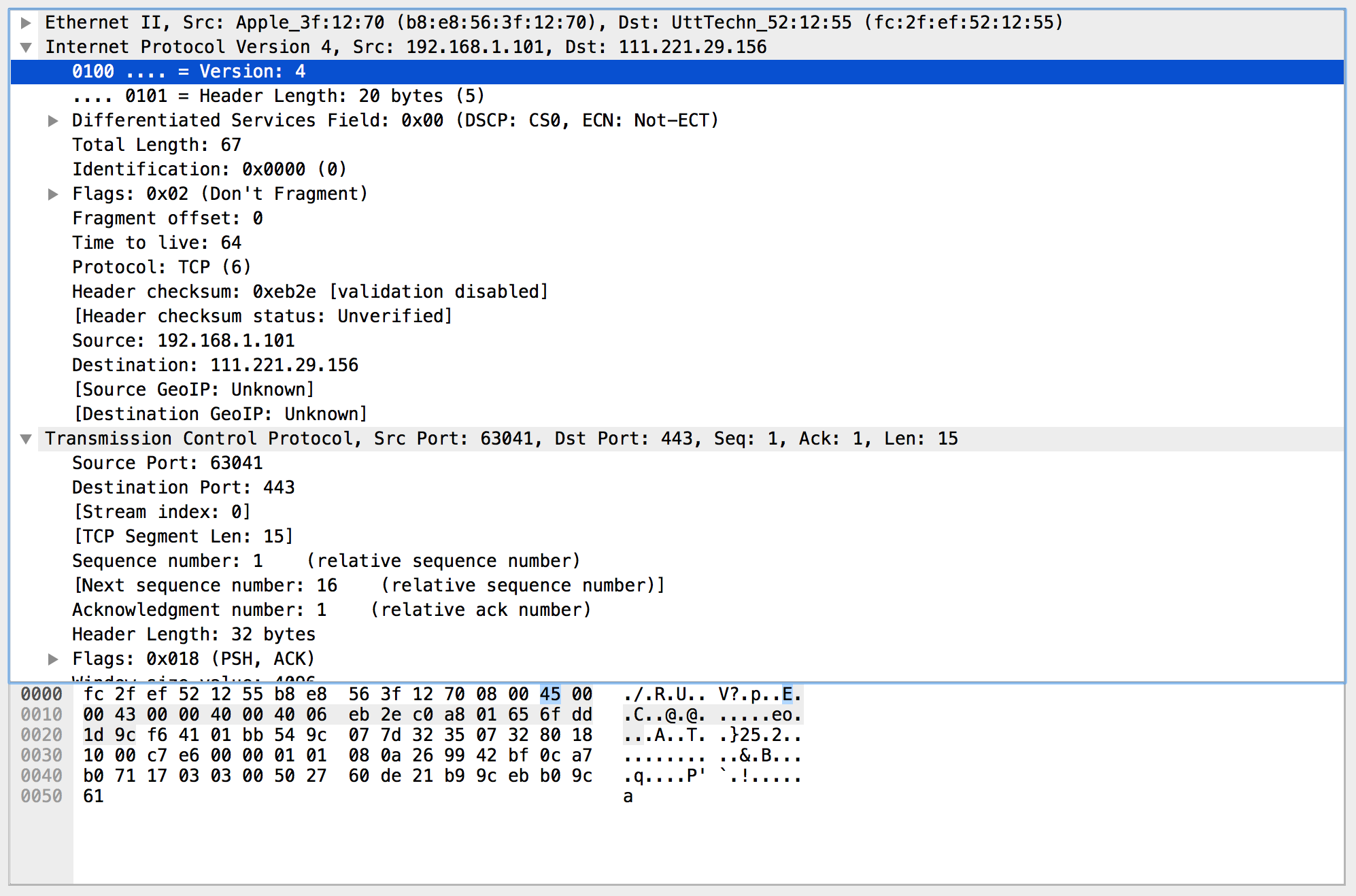

方法一:用你的计算机网络知识分析这个 packet,可以从中找到 ip 和端口。

方法二:尝试用 wireshark 打开 packet,可以查看里面的 ip 和 端口。

用 wireshark 的 import hex 之前可能需要做以下操作进行格式上的转换:

od -Ax -tx1 -v packet >> packet_hex

然后导入 packet_hex 即可

陶柯宇 17级

下载下来是一个二进制文件。用 file 查看毫无收获。

packet: TeX font metric data (????d)

怎么可能是 TeX 文件呢对不对~用 strings 也没找到 flag{},但是看到了 __MACOSX,说明这个文件内部很有可能包含在 macOS 下压缩的压缩文件(作为 Mac 用户,曾经被这个文件夹坑过)。用 binwalk 来看看吧:

➜ binwalk packet

DECIMAL HEXADECIMAL DESCRIPTION

--------------------------------------------------------------------------------

42 0x2A Zip archive data, at least v2.0 to extract, name: index.html

19426 0x4BE2 Zip archive data, at least v1.0 to extract, name: __MACOSX/

19481 0x4C19 Zip archive data, at least v2.0 to extract, name: __MACOSX/._index.html

19740 0x4D1C Zip archive data, at least v2.0 to extract, name: 200-offline-sprite.png

53189 0xCFC5 Zip archive data, at least v2.0 to extract, name: __MACOSX/._200-offline-sprite.png

53424 0xD0B0 Zip archive data, at least v2.0 to extract, name: 100-offline-sprite.png

53497 0xD0F9 PNG image, 1233 x 68, 8-bit grayscale, non-interlaced

56158 0xDB5E Zip archive data, at least v2.0 to extract, name: __MACOSX/._100-offline-sprite.png

56944 0xDE70 End of Zip archive

果然!加上 -e 参数解包后就获得了滑稽的小恐龙游戏,但是这不是被入侵的云端的入手点,这是第二道云游戏的。

可以注意到,第一个 zip 数据是从 0x2A 开始的,那么这个字节前面的数据是搞什么的呢?

请从 packet 中分析出这个网络包的发起主机的IP和端口号。写成如 flag{192.168.1.1:8080} 的形式。

很有可能,packet 前面就是 IP 地址和端口号。用 Wireshark 随便截个包试试。

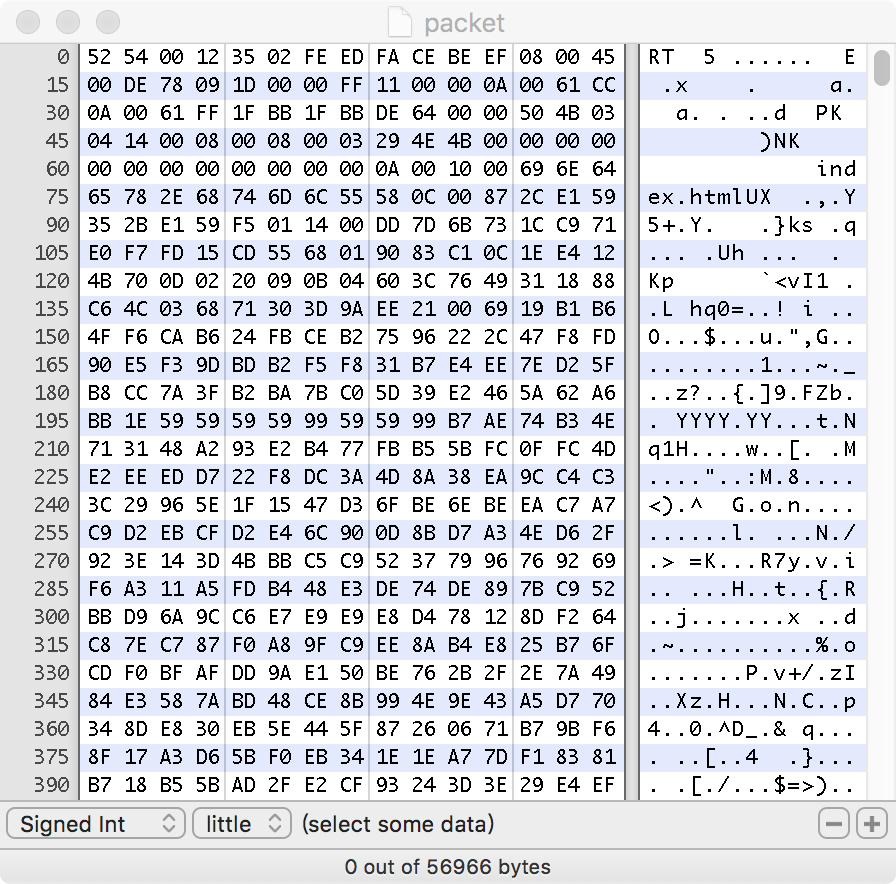

这个网络包有三个部分,重点看 IP 和 TCP 的部分。IP 部分开头是 45,长度是 20 个字节,接下来就是 TCP 部分的源端口和目的端口。我们来看一下 packet 的内容:

所以可以得到 IP 所在字节是 0A 00 61 CC,端口所在字节是 1F BB(大端序)。解得:

flag{10.0.97.204:8123}